2020年网络威胁运动中的“有组织犯罪”

虽然坏人通过改进他们的技术变得更加有组织和复杂,但他们并不是安全专业人员在2020年需要关注的唯一攻击者。仍然有一些投机取巧、技术不高的黑客利用商品化的漏洞。这些攻击策略是通过利用资源,如简单的网络钓鱼工具包或甚至ransomware-as-a-service(老城)高利润和易于使用的策略。这些资源甚至可以帮助最初级的不良行为者利用高级恶意代码,使他们可以快速地创建活动并轻松地执行它们。

威胁形势持续增长,安全专业人员需要额外的技能、工具和先进的策略来打击那些希望造成伤害的人。本博客将概述如何通过将威胁情报集成到事件响应流程中来更好地保护您的组织。

事件响应挑战——斗争是真实的

虽然安全团队由多个角色组成,负责各种功能,但事件响应人员承担着快速识别异常、收集数据对可能发生的事件进行分类,然后迅速采取行动消除情况的沉重负担。随着警报通知的密集轰炸安全分析师,有一个适当的过程来分类事件类型,然后相应地减轻每个威胁是至关重要的,以防止事件成为一个漏洞。

组织需要具有先进知识和经验的安全分析师,特别是在事件响应最佳实践方面。他们需要具备执行深度恶意软件分析、法医调查和威胁逆向工程等技能。这些高级安全分析师可以利用他们对这些复杂过程的了解来创建剧本,指导他们的团队针对每种威胁场景做出适当的响应。

安全团队不断受到来自数据源和大量系统的低质量警报的攻击。这就产生了大量的数据来筛选,以确定哪些警报表明真正的威胁,哪些是假阳性,从而减少了在确定真正的威胁后进行深入调查的时间。安全分析师需要上下文来丰富警报,以帮助分析师根据清晰呈现的信息做出更明智的决策.通过利用威胁情报和自动化,安全团队可以过滤误报,优先处理风险最高的警报,并帮助经验不足的分析师快速做出升级决策——确保高技能分析师将时间花在更具体的技能工作上。

把威胁情报和自动化结合起来,早起的鸟儿有虫吃

传统的反应性IOC方法已经不够了。安全团队需要通过应用诸如事件响应的某些方面自动化之类的策略来更积极地思考。通过主动评估野外威胁并在初始交互之前阻止它们来升级事件响应工作,可以减少需要在网络上处理的威胁数量。威胁情报的外部环境还可以在事件响应程序中支持更快的决策制定。

威胁的终点是一个人有计划地利用弱点。这些人或组织经常重用基础设施、攻击机制或代码,以减少利用目标所需的工作量。威胁情报为了解这些与不良行为者相关的战术、技术和程序(TTPs)提供了一个窗口。该情报通过识别指标何时可能与特定组或类型的威胁相关联来支持事件响应过程,例如,丰富来自的警报安全信息和事件管理(SIEM)并将相应的内部网络数据与外部威胁进行比较,使用威胁概况、风险评分、连接和TTP分析来确定IOCs何时可能与已经确定的行为者组相关联。这个额外的上下文使防御者能够更快地做出决策,或围绕特定的指示器或属性构建规则,这些指示器或属性可以帮助分类、优先级或自动化警报响应。

事件响应作战策略

自动化在帮助安全专业人员确定优先级方面发挥着重要作用。组织正在向他们的堆栈中添加新的工具,如SIEM和安全编排、自动化和响应(SOAR)乐动体育网址解决方案。SIEM解决方案通过提供一个系统来查看来自多个主机的所有安全日志数据,从而提高了效率。SOAR解决方案通过自动化检测、调查和响应能力,并在机器速度降低威胁停留时间和减少平均补救时间(MTTR)的情况下执行响应操作,帮助安全团队更快地调查和响应威胁。

安全专业人员经常利用各种被认为是最佳实践的框架,如NIST、ISO、PCI/DSS、SOX、HiTrust等。如果我们采用与框架无关的方法,那么事件响应过程实际上有4个主要阶段:准备、分类、补救和遏制。当与SIEM和SOAR解决方案结合使用时,采用威胁情报可以增强对事件的响应,从而对威胁进行分类和遏制。乐动体育网址

总要为辩护做准备。你不应该停止准备。准备工作应该是持续的,并且应该利用您的事件响应和网络防御团队的持续经验,以确保您正在建立一个不断改进的循环。准备阶段通过执行风险评估、缩小差距和实现控制,为事件响应生命周期的成功做好准备。提前计划,根据您的系统确定哪些威胁可能针对您的组织,或者利用之前检测到的攻击中的其他阶段的ioc来映射攻击者的基础设施,并建立主动的拦截,可以帮助事件响应人员保持领先地位。

在分诊阶段,评估情况和优先排序——就像战场上的医护人员会做的那样——是做出有效反应的关键。为了扩展这个比喻,战地医生需要根据最初的、可观察到的属性快速评估情况,以发现问题所在,以及在早期阶段需要做什么。我们的筛选者可以利用威胁情报、风险评分技术和威胁概要信息,帮助他们在SIEM或SOAR解决方案中进行评估。乐动体育网址一个人预先掌握的信息越多,他就能更快更有效地做出下一步的决定。

在遏制阶段,安全分析师可以结合威胁情报和自动化技术,这些自动化剧本可以启动该过程的某些方面。一个很好的例子是,如果我们的比喻分类器识别出网络上有恶意软件爆发,他们可以应用策略来隔离或隔离受感染的机器或系统。在这种情况下,我们的战地医生需要止血。

在补救阶段——或者现在病人已经稳定下来了——我们的士兵必须从分诊的心态转向进一步调查问题,通过将攻击者赶出网络,然后堵住让攻击者首先访问的漏洞来解决事件的根本原因(例如,重新成像工作站或设备,应用安全补丁等)。

乐动体育网址实际解决方案:在SIEM中使用威胁情报进行警报

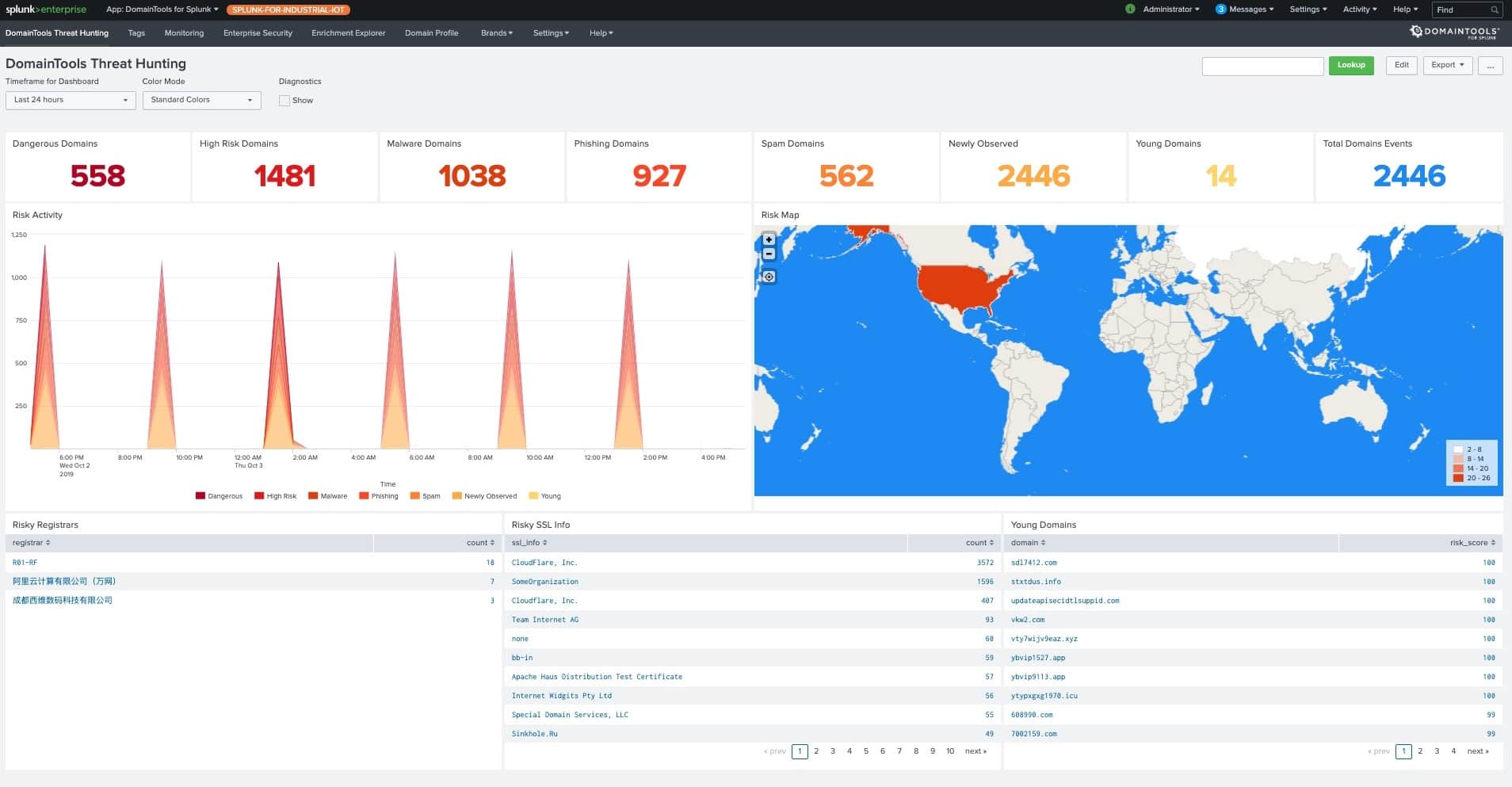

通过SIEM平台将威胁情报与自动化相结合,事件响应人员可以丰富日志文件中的指标,并在检测到高风险域或活动模式达到特定阈值时发出警报和显著事件。以下是DomainTools应用程序Splunk的一个视图,它突出显示了与高风险得分相关的域或符合用于网络钓鱼、恶意软件或垃圾邮件攻击的域的配置文件事件。考虑一下实现这样的工具如何帮助您的事件响应团队对攻击进行情境化分析,并更快地做出更准确的决策。

乐动体育网址行动中的解决方案:SOAR自动化中的威胁情报

自动化事件响应元素可以提高效率。通过使用威胁情报来构建规则,并使用风险指标或连接的基础设施作为执行自动化操作和支点的决策点,组织可以通过尽可能多地自动化调查来更好地支持分析团队——让高级安全专家专注于肯定需要人力专业知识的工作。

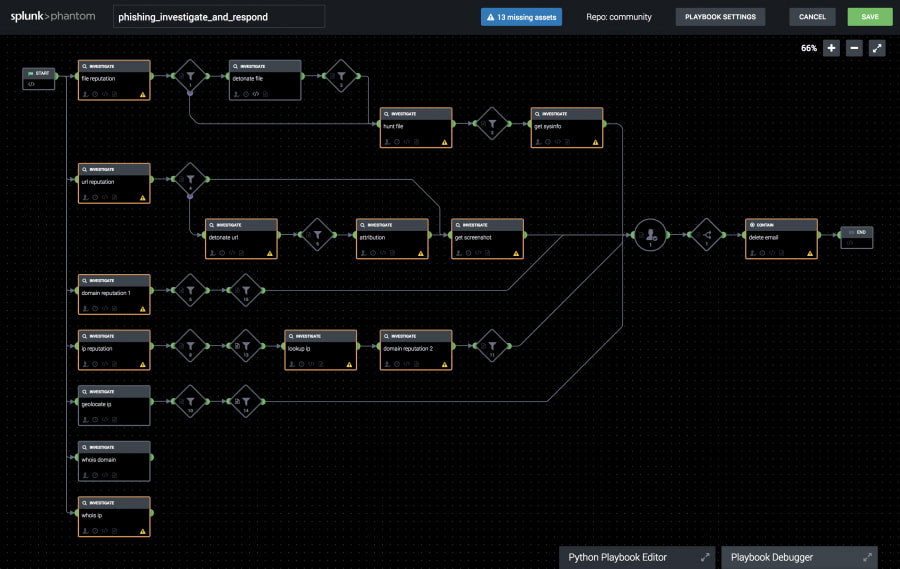

下面是一个事件响应过程的例子SOAR工具(Splunk Phantom),利用DomainTools的威胁情报,包括风险评分和连接的基础设施计数,以帮助自动调查和识别提供威胁的基础设施,并确定下一步。

知道更多。阻止更多。

情报是使安全团队能够预测威胁、更快速地响应攻击,并就如何降低风险做出更明智、更明智的决策的关键。威胁情报可以应用于事件响应程序并使组织拥有更积极主动的战略,通过预测未知威胁和简化流程来更好地利用人力资源,从而放大安全团队和安全解决方案的有效性。乐动体育网址

了解更多关于DomainTools威胁情报SIEM解决方案乐动体育网址