在DomainTools虹膜中的被动DNS中使用SeaTurtle深度挖掘查找附加指标

简介

随着西雅图的不断发展游泳最初是用它的DNS劫持活动Talos报道-它变得越来越重要的监控和检查您的域名的迹象,名称服务器妥协。虽然双因素身份验证、DNSSEC和域锁定等安全措施可能是很好的步骤,但SeaTurtle背后的参与者已经表明,他们可以通过从第三方供应商横向转移到DNS管理服务,将签名证书和凭证转移到DNS管理服务,从而克服所有这些问题。主动监视是关键,但通过被动DNS进行的额外研究可以揭示您在基础架构中通常不注意的端点上过去的攻击或可疑活动。

在DomainTools,我们已经对被动DNS提供商进行了广泛的测试,提出了我们认为包括我们的合作伙伴在内的顶级提供商有远见的安全,以全面的广度和及时的报道。使用这些供应商的分布,再加上对虹膜调查平台中所有其他数据集的访问,您可以快速转向和扩展以找到新的工件。在本文中,我们将看看在DomainTools Iris中由Talos报告的SeaTurtle IoCs,并通过被动DNS进一步检查,并展示我们如何在DomainTools数据集中发现新的IoCs。

SeaTurtle回顾

从本质上说,SeaTurtle活动归根结底是通过鱼钩式钓鱼电子邮件或未打补丁的服务器上的著名漏洞进行初步妥协。通常情况下,攻击者利用终端组织使用的外部供应商。攻击者随后横向移动,最终到达他们的主要目标——有时通过多个组织——并窃取证书以颁发证书和修改DNS记录。然后,他们发出欺骗目标域名的证书,并将受害域名服务器转向指向自己的域名服务器,然后返回中间人服务器以提供电子邮件和其他服务。然后攻击者获取更多的凭据并窃取数据,同时继续使用这些新的凭据集巩固他们的地位。

这些技术为您提供了在被动DNS中查找的一些工件。首先是中间人服务器,用于窃取凭证、它们的IP地址和托管位置。第二,被交换的名称服务器——包括原始的和攻击者控制的名称服务器。最后,这些名称服务器指向的IP地址以及它们将被托管在哪里。有了这些信息,在调查漏洞时,您可以从被动DNS得知中间人攻击的持续时间。

此外,您可以监视您的DNS记录集,以发现任何超出预期ASN的异常响应。如果SeaTurtle的受害者一直在监视包含已知的临时云托管提供商的响应——甚至只是他们自己范围之外的ip——他们会立即意识到漏洞。这就是为什么DNS监控至关重要;然而,这个网络基础设施的核心结构经常被安全团队忽视。

看指标

在后gdpr时代,归因显然变得更加困难。有些人会说,它已经被放到了正确的位置——从一开始就没有过多关注其归属——现在我们应该集中精力通过指纹识别基础设施来识别和阻止攻击,而不是依赖于攻击者泄露的注册细节或其他糟糕的OpSec。不管你的立场是什么,识别攻击者的基础设施和技术是生成一个行为者或团体的清晰指纹的唯一方法,所以我们将逐一研究这些内容,以找出关键点。

服务器使用

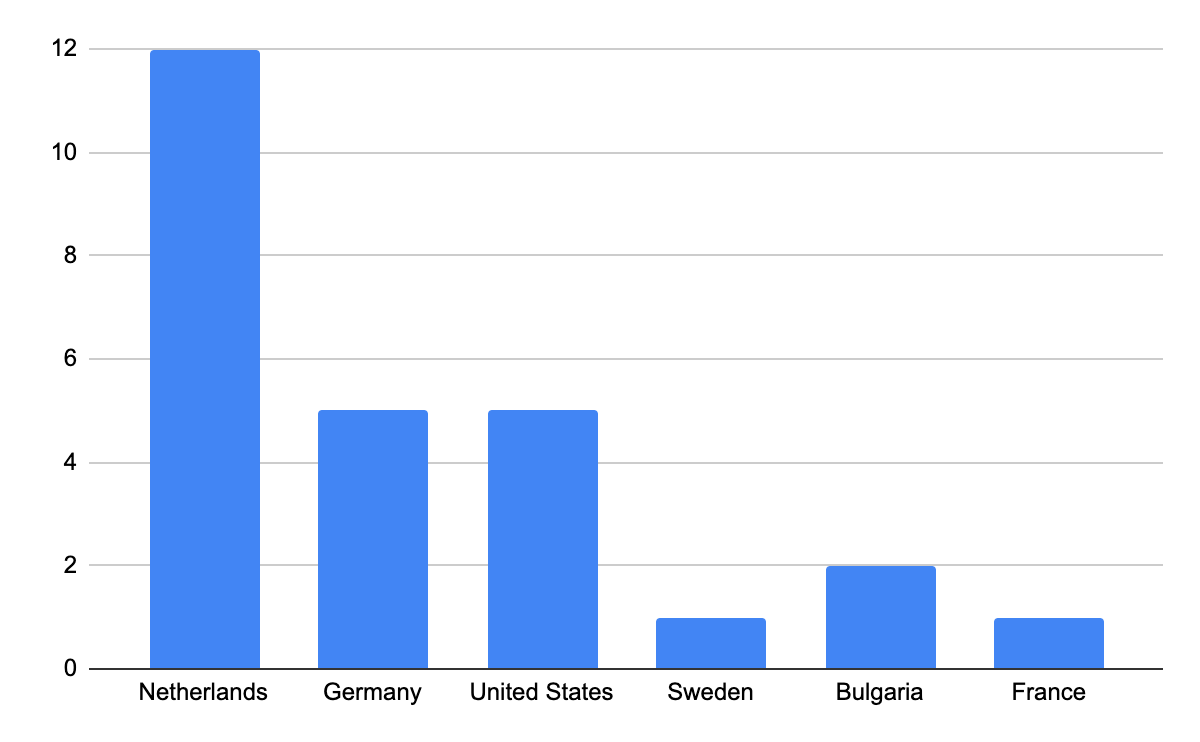

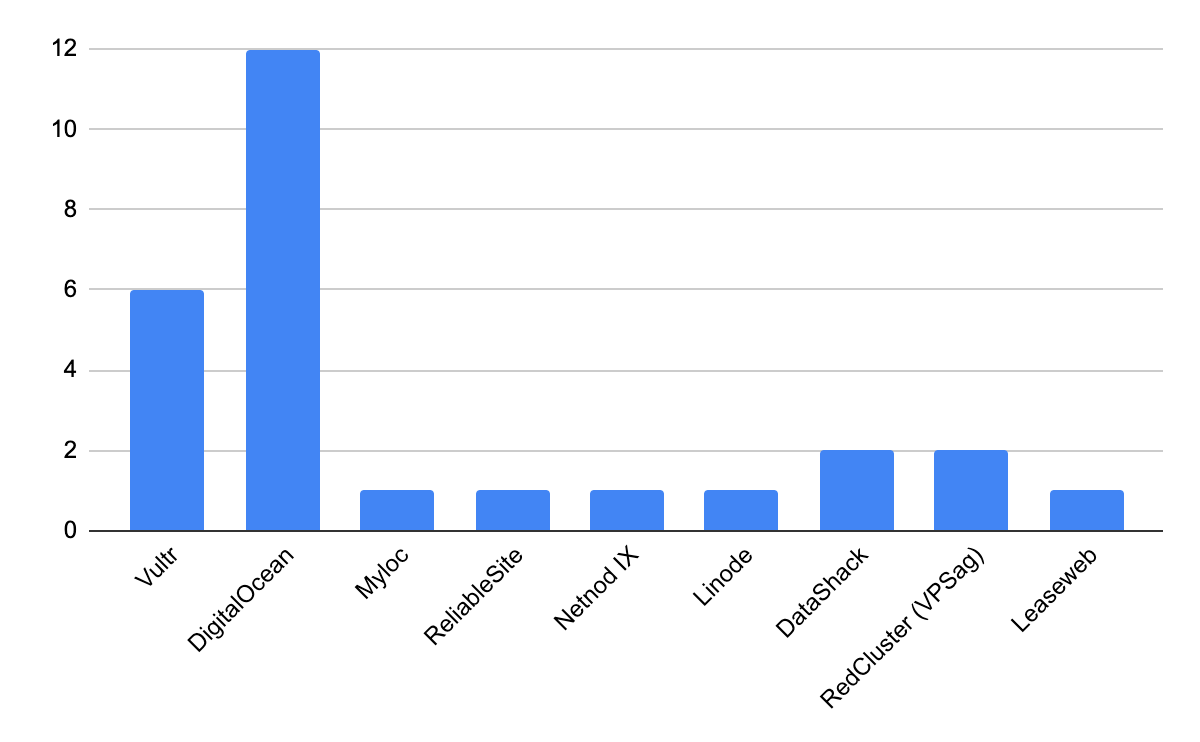

SeaTurtle背后的参与者使用所有的商品VPS提供商来托管他们的命名服务器和中间人机器。虽然这不是什么新鲜事或特别有趣的事情,但他们使用的提供商的分布肯定是有趣的。如果我们在Iris IP Profile工具中查看IoCs Talos,我们会看到以下传播:

| 知识产权 | ASN | GeoIP / VPS地区 | 提供者 | 目标(年代) | 攻击的时间 |

|---|---|---|---|---|---|

| 199.247.3.191 | 20473 | 法兰克福,德 | Vultr | 阿尔巴尼亚、伊拉克 | 2018年11月 |

| 37.139.11.155 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 阿尔巴尼亚、阿联酋 | 2018年11月 |

| 185.15.247.140 | 24961 | 杜塞尔多夫,德 | Myloc | 阿尔巴尼亚 | 2018年1月 |

| 206.221.184.133 | 23470 | 皮斯卡塔韦,新泽西州,美国 | ReliableSite | 埃及 | 2018年11月 |

| 188.166.119.57 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 埃及 | 2018年11月 |

| 185.42.137.89 | 8674 | 斯德哥尔摩,SE | Netnod第九 | 阿尔巴尼亚 | 2018年11月 |

| 82.196.8.43 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 伊拉克 | 2018年10月 |

| 159.89.101.204 | 14061 | 法兰克福,德 | DigitalOcean | 土耳其,瑞典,叙利亚,亚美尼亚,美国 | 2018年12月至2019年1月 |

| 146.185.145.202 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 亚美尼亚 | 2018年3月 |

| 178.62.218.244 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 阿联酋、塞浦路斯 | 2018年12月至2019年1月 |

| 139.162.144.139 | 63949 | 法兰克福,德 | Linode | 约旦 | 2018年12月 |

| 142.54.179.69 | 33386 | 堪萨斯州,密苏里州,美国 | DataShack | 约旦 | 2017年1月- 2017年2月 |

| 193.37.213.61 | 44901 | 索非亚,BG | RedCluster (VPSag) | 塞浦路斯 | 2018年12月 |

| 108.61.123.149 | 20473 | 鲁贝,FR | Vultr | 塞浦路斯 | 2019年2月 |

| 212.32.235.160 | 60781 | 阿姆斯特丹,问 | Leaseweb | 伊拉克 | 2018年9月 |

| 198.211.120.186 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 伊拉克 | 2018年9月 |

| 146.185.143.158 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 伊拉克 | 2018年9月 |

| 146.185.133.141 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 利比亚 | 2018年10月 |

| 185.203.116.116 | 44901 | 索非亚,BG | RedCluster (VPSag) | 阿联酋 | 2018年5月 |

| 95.179.150.92 | 20473 | 门罗,洛杉矶,美国 | Vultr | 阿联酋 | 2018年11月 |

| 174.138.0.113 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 阿联酋 | 2018年9月 |

| 128.199.50.175 | 14061 | 阿姆斯特丹,问 | DigitalOcean | 阿联酋 | 2018年9月 |

| 139.59.134.216 | 14061 | 法兰克福,德 | DigitalOcean | 美国、黎巴嫩 | 2018年7月- 2018年12月 |

| 45.77.137.65 | 20473 | Hoofddorp,问 | Vultr | 叙利亚,瑞典 | 2019年3月至4月 |

| 142.54.164.189 | 33387 | 堪萨斯州,密苏里州,美国 | DataShack | 叙利亚 | 2019年3月至4月 |

| 199.247.17.221 | 20473 | 法兰克福,德 | Vultr | 瑞典 | 2019年3月 |

| 95.179.150.101 | 20473 | 门罗,洛杉矶,美国 | Vultr | (攻击者名称服务器,多个受害者) | 2019年1月-仍在解决 |

你可以从下面看到,SeaTurtle背后的那些人压倒性地选择DigitalOcean和Vultr作为供应商,他们使用的大多数实例都来自荷兰和德国的所有供应商(几乎都在欧盟)。对于这一选择有多种解释。例如,许多恶意行为者出于法律原因选择这些区域,但也有可能这些区域只是他们找到可以免费使用的安全服务器的地方。无论是购买的还是掠夺的,在识别这些攻击者的指纹时,位置是一个有趣的指示。

查看活动时间或目标到使用的位置以及活动时间或目标到提供者并不能透露有关这些攻击者的任何额外信息,因此限制了对他们进行指纹识别的机会。为了更进一步,我们将不得不挖掘更多的数据集,而不是从OSINT来源免费获得的,这就是被动DNS发挥作用的地方。

主机名和IP地址

一旦DNS被入侵,SeaTurtle背后的参与者要么改变A记录,指向中间人服务器以获取证书,要么完全改变受害者的NS记录,指向他们控制的名称服务器,然后向中间人服务器提供新的A记录以获取证书。在某些情况下,他们甚至危及根名称服务器。之所以使用这些具有相同最终目标的不同技术,取决于域的各种安全特性,如DNSSEC或其第三方DNS供应商MFA。

挖掘更多信息的一种方法是获取攻击的时间段,从Talos报告中查找ioco,然后反向工作以确定在被动DNS数据集中可以找到哪些匹配的查询/响应对,并查看是否有任何额外的指示符可以显示出来。下面显示了Talos提供的每个ioco,以及在给定时间段内用于解析到该IP地址的Iris中被动DNS数据集中出现的域。附加分析的摘要以及发现的任何附加指标。如果您希望跳过这些细节,那么底部将是一个包含额外的ioco的表格。

执行概要

下面详细介绍如何解析被动DNS数据的不同位,以发现或推断新的指示符。总的来说,通过我们的研究,我们能够发现额外的:

- 15个参与者控制的命名服务器

- 8 IP地址

- 4个中间人领域

从这些信息中,可以继续监测和转向,以找到更多与西雅图攻击相关的妥协指标。由于深入的性质和完成和核查进一步工作所需要的时间,只提供下列资料。

199.247.3.191 -阿尔巴尼亚、伊拉克

被动DNS域

* .inc-vrdl(。这是一个全局响应所有子域请求的测试,包括ssh, firewall, git, exchange, dev等。就像枚举子域一样。邮件。asp(。)政府。] al webvpn[]希什(。)政府。] al reserve435432 [] drproxy(。)的网站

调查结果摘要

这里包含的.iq域似乎是对所有请求的子域进行响应的恶意命名服务器——几乎就像有人在枚举子域一样。标签包括防火墙、git、exchange、dev和更常见的服务。

对于。al域,第一个邮件域属于阿尔巴尼亚国家警察,通常IP为185.71.180.6。值得一提的是,在攻击后,邮件域被指向这个IP。第二个VPN域属于Agjencia Kombetare Shoqerise se Informacionit,由谷歌大致翻译为国家信息社会机构,它直接隶属于阿尔巴尼亚总理办公室,协调国家信息系统的发展,并指导阿尔巴尼亚在数字时代的国家决策。他们的主要目标之一是保持e-阿尔巴尼亚门户,这是阿尔巴尼亚公民访问政府的电子门户。

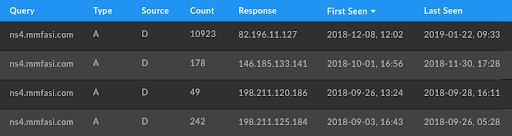

如果您查看这些域的NS记录,您开始看到许多点——在列出的攻击期间和其他时间——NS记录被从myLoc或DigitalOcean转移到运行在VPS主机基础设施上的服务器上。其中一些开关与Talos最初报告中列出的其他指标相对应,但另一些是新的。通过检查被动DNS中的这些交换,可以收集到四个额外的名称服务器域和两个额外的IP地址。例如,参见ns4[.]mmfasi[。当。iq和。al域关闭它们的正常名称服务器时,它们会在某个时间点被使用。这些命名服务器在后面的指示符中突然出现,也将它们绑定到相同的参与者。

额外的指标

dns [,] cloudipnameserver[。] com解决[,]cloudipnameserver[。com ns3 [,] mmfasi(。com ns4 [] mmfasi(。com 82.196.11.127 198.211.125.184

37.139.11.155 -阿尔巴尼亚,阿联酋

被动DNS域

邮件(。)希什(。)政府(。)

调查结果摘要

在此期间,此主机的被动DNS中的单个域匹配mmfasi[。com命名服务器以前见过。此外,一些奇怪的命名服务器- ns2[.]emailmarketer[.]。[.]oink[.]似乎在竞选期间在这个IP上传播。由于它们不能与任何其他指示符绑定,因此有可能这些机器被重定向到这里。在攻击发生期间还出现了另一个域:demo[.]localhost[.]hu。它也不能通过名称服务器查找或以前的IP分配与任何其他指标绑定。

额外的指标

没有一个

185.15.247.140 -阿尔巴尼亚

被动DNS域

ns1[]希什(。)政府。] al邮件[,]希什。gov[。] al ws1[]希什(。)政府。艾尔dns [,] cloudipnameserver[。] com解决[,]cloudipnameserver[。com owa [,] e-albania(。] al fs [,] dgca。gov[。]千瓦edge1 [] dgca。gov[。)千瓦邮件(。)dgca。gov[。]kw

调查结果摘要

该IP地址包含继续攻击shish[.]gov[.]邮件的域。al域以及明确追求OWA (Outlook Web Access)门户网站的e-阿尔巴尼亚[。艾尔域。除了这些域之外,还有dgca[.]gov[。原始报告中没有出现的域名。它们出现在几天前,符合攻击邮件服务器的模式。由于这些域通常位于科威特机构的网络或海湾网国际网络内,所以奇怪的是,它们最终在这个IP上绑定了一个myLoc VPS。我们认为这足以得出这样的结论:这个IP在某种程度上也是DNS劫持科威特域。DGCA是民用航空部门,负责处理飞行员、机组人员和工程师的执照。

进一步观察这些域,我们没有在它们的NS记录中看到交换的证据,所以它一定是一个简单的a记录从一个受损害的名称服务器的切换。这里不需要添加额外的IP地址,但我们可以识别重复出现的主题,即域指向参与者控制的名称服务器。这将开始构建一个所有这些指标都连接在一起的网络。

额外的指标

fs(。)dgca。gov[。]千瓦edge1 [] dgca。gov[。)千瓦邮件(。)dgca。gov[。]kw

206.221.184.133埃及

被动DNS域

邮件石油[][]gov。如

调查结果摘要

起初,这个IP似乎只指向这个埃及IP所在的relilesite VPS,但通过查看一个月前的记录,我们可以看到该域名在185.205.210.23向redcluster (SeaTurtle在其他攻击中使用的另一个VPS提供商)发送用户。这不同于该域名自2010年以来的常用IP 213.212.238.4,并在攻击后继续响应查询。

在查找与该IP地址相关的其他域名时,我们确实在类似的时间段内看到了许多与邮件相关的域名,但不足以将它们与西雅图的其他攻击联系起来。但其中包括petroamazonas[.]gob[。ec邮件域名,有趣的是,它们也与石油工业有关,但进一步查看NS记录,没有证据表明这些域名服务器被劫持,所以很难确定。

最后,这是我们看到使用前面提到的ns1[.]lcjcomputing[的第一个指示符。[.]lcjcomputing[.]] . com名称服务器由参与者控制,在2019年12月撰写本报告时仍在使用。它们经历了多次更改,但最值得注意的是,在2019年3月至4月期间,它们被“关闭”了近一个月,被指向谷歌的8.8.8.8 DNS服务。

额外的指标

185.205.210.23

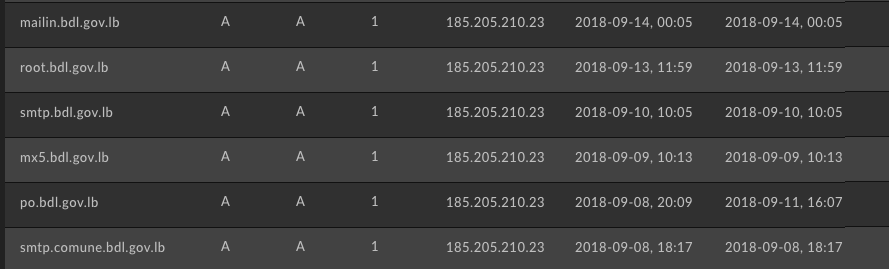

188.166.119.57埃及

被动DNS域

sm2 [] mod。gov[。)如邮件。国防部[,]政府[。)如邮件。敝中断(。)政府。]如邮件[]mfa [] gov。如

调查结果摘要

这遵循使用lcjcomputing[.]的模式。com命名服务器重定向邮件服务器。这里的MOD是埃及国防部,NMI是国家管理学院,MFA是外交部。这些都是政府实体。

额外的指标

没有一个

185.42.137.89 -阿尔巴尼亚

被动DNS域

dnsnode [] netnod(。)

调查结果摘要

这个域不符合SeaTurtle最初报告中的配置文件,但Cisco Talos可能可以访问不同的数据集。这包括dnsnode[.]netnod[。se,它在此指标之外的时间段内绑定到被动DNS中的另一个IP地址:159.89.101.204。至少,这将该域与攻击联系在一起。另外值得注意的是,dnsnode[.]netnode[。实际上,根据被动dns,它将成为网络节点的命名服务器。] se域。事实上,我们看到的是它正在切换到我们已经在ns3[.]mmfasi[中找到的附加的参与者控制的命名服务器。和ns4[.]mmfasi[.]com。有可能这个dnsnode[.]netnod[。se命名服务器实际上从未激活过,因为在被动DNS中我们看到它的点击率很低。

此外,你会注意到netnod[。se曾经被指向ns1[.]frobbit[.]。se命名服务器,这与Cisco Talos的报告一致。在瑞典遭受攻击期间,我们可以看到这个域切换到Linode服务器的A记录为45.56.92.19。由于攻击者在他们的攻击中只使用了Linode一次,这可能意味着DNS服务公司巧合地将Linode用作服务器迁移或升级的备份。乐动体育官网下载

额外的指标

dnsnode [] netnod(。)45.56.92.19

82.196.8.43 -伊拉克

被动DNS域

国家安全局(。)政府(。)智商

调查结果摘要

根据报告,这次攻击的目标似乎是伊拉克国家安全局,并再次通过交换到ns3[.]mmfasi[。. com和ns4[.]mmfasi[.]com命名服务器。

额外的指标

没有一个

159.89.101.204土耳其,瑞典,叙利亚,亚美尼亚和美国

被动DNS域

ns1 [] yorunge(。)com。] tr ns2 [] yorunge(。)com。] tr dnsnode [] netnod(。[,] pch [] se邮件。]净keriomail [] pch。净

调查结果摘要

这似乎超出了SeaTurtle背后的典型策略。他们似乎把私人公司的DNS服务器重定向到他们自己的DigitalOcean服务器上。在以前的攻击中,他们会利用这些向政府机构提供DNS服务的第三方供应商作为进入这些机构的初始跳点。这使得这个指标更加有趣。

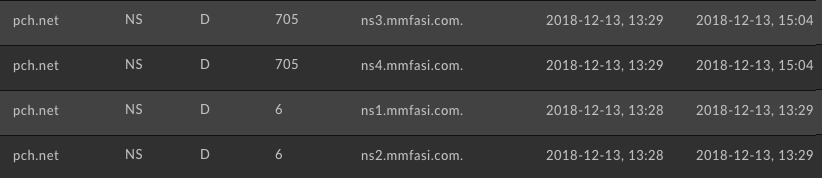

无论如何,这些供应商似乎最终都受到了影响。而yorunge[.]com[.]tr域在其命名服务器的A记录切换到攻击者控制的服务器pch[.]之外没有任何证据。net域的NS记录点通常是ns4[.]mmfasi[.]。. com和ns3[.]mmfasi[.]com域,但也有新出现的ns1[.]mmfasi[.]。和ns2[.]mmfasi[.]com NS记录。

考虑到这些只在一个ip上,一个后来由ns3[.]mmfasi[.]共享的ip。. com和ns4[.]mmfasi[.]看起来这些可能在其他mmfasi之前就已经是一个测试服务器了。com NS记录切换发生在其他受害域上。

额外的指标

ns1 [,] mmfasi[。com ns2 [] mmfasi。com

146.185.145.202 -亚美尼亚

被动DNS域

无报表匹配。

调查结果摘要

我们无法在被动DNS中找到任何与报告中提到的信息相匹配的信息。这可能是由于亚美尼亚供应商的无源DNS传感器覆盖率较低,也可能只是被用作泄漏服务器或在活动中的其他目的。

额外的指标

没有一个

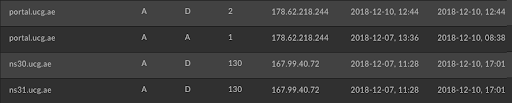

178.62.218.244 -阿联酋,塞浦路斯

被动DNS域

[,] * [] cyta com(。] cy owa[]政府(。cy邮箱(。)政府。政府云计算市场[,]政府[]cy。] cy测试政府云计算市场[,]政府[[,]。] cy m政府云计算市场[,]政府[[,]。) cy门户。煤炭。ae

调查结果摘要

cyta [] com(。cy域有几十个与邮件和管理面板相关的响应,并且满足切换到ns1[.]lcjcomputing[.]的常用策略。[.]lcjcomputing[.]com NS在攻击之前的记录,然后交换一个中间人服务器来收集凭证。

owa[]政府(。]cy域采用相同的策略,但有一个报告中没有提到的附加IP地址,该IP地址稍后才被路由到,该IP地址一直持续到3月。这个IP地址——142.54.164.189——属于DataShack,这是攻击者用于其他目标的另一个VPS提供商,但在稍后对叙利亚域的攻击中,您将在后面看到。这将他们牢牢地与那次袭击联系在一起,并加深了那里的网络。

除portal[.]ucg[外,其余域遵循相同的模式。ae,它在某一点指向同一个IP,但随后切换到ns30[.]ucg[.]的两个actor旋转的名称服务器。ae和ns31[.]ucg[.]ae,它们都指向攻击期间的DigitalOcean地址167.99.40.72。这表明他们已经入侵了ucg的命名服务器。ae,然后利用它将A记录放入新的名称服务器,接近ucg[。ns10[.]ucg-core[.]ae命名约定com,然后将所有流量都重定向到那里。相同的结果需要不同的步骤。

被动DNS域

ns30(。)超声心动图。煤炭地下气化技术]ae ns31[]技术(。] ae 167.99.40.72

139.162.144.139 -约旦

被动DNS域

gid。gov[。]乔tajneed [] gid。gov[。]乔li1411 - 139 [] [] linode.com成员

调查结果摘要

这是报告中提到的一个Linode地址,尽管在劫持过程的其他部分也使用了Linode。GID在这里是约旦情报总局的缩写。这里的方法与此相同,NS记录被更改为参与者控制的lcjcomputing[。com域名服务器。

仔细看看这些,我们可以看到GID从2016年开始就使用Cloudflare进行DNS。尽管这次攻击发生在2018年底,但2017年他们的NS记录又一次奇怪地切换到ns1[.]cloudnamedns[.]。和ns2[.]cloudnamedns[.]com。这两个地址都指向myLoc服务器上的同一个IP地址(89.163.206.26)——SeaTurtle使用的另一个VPS提供商。这表明,在思科报告中报告的攻击之前,它们至少被入侵过一次。

额外的指标

ns1 [,] cloudnamedns[。com ns2 [] cloudnamedns(。] com 89.163.206.26

142.54.179.69 -乔丹

被动DNS域

sts-dns sts(。)com((。)。]乔邮件[]sts(。)com。乔dns [,] interland[。] com解决[,]interland[。com dns [,] cloudnameservice[。com解决[,]cloudnameservice。com

调查结果摘要

这里的STS是位于约旦的IT部门,被称为专门技术服务部。他们为州政府处理网络安全和网络问题。这遵循了劫持名称服务器并重定向到中间人邮件服务器的典型做法。这个IP和被动DNS的有趣之处在于,我们有另外两组参与者控制的命名服务器,它们在两国之间都遵循一种命名约定。. com和cloudnameservice[.]com。cloudnameservice[。com的名称服务器——除了托管在这个IP地址上之外——也更早地托管在82.102.14.218上,这是一个IOMart(英国托管提供商)的VPS地址。

如果我们看看这些命名服务器的使用情况,你会发现在2017年primus[.]com[.]。. jo也被指向dns[.]cloudnameservice[.]。和sts[.]com[.]]jo -很可能利用最初的劫持转移到劫持将其作为供应商的客户。

额外的指标

dns [,] interland[。] com解决[,]interland[。com dns [,] cloudnameservice[。com解决[,]cloudnameservice。com82.102.14.218

193.37.213.61 -塞浦路斯

被动DNS域

没有一个

调查结果摘要

在报告中提到的攻击时间范围内,没有找到被动DNS数据,但存在owa[.]gov[.]。cy查询和响应对。

额外的指标

没有一个

108.61.123.149 -塞浦路斯

被动DNS域

邮件(。)defa [,] com[。] cy www [] owa。gov cy(。)

调查结果摘要

这是按照通常的策略,劫持到十字路口。com命名服务器,并使用该IP作为中间人服务器。这批货没有其他重要的了。

额外的指标

没有一个

212.32.235.160 -伊拉克

被动DNS域

没有一个

调查结果摘要

报告中提到的这次攻击的时间框架没有被动式DNS数据,但在2019年期间有一些伊拉克域名符合nsa[.]gov[.]上的配置文件-所有域名。智商)网络。这些在本报告前面已经提到过,因此在此不再赘述。

额外的指标

没有一个

198.211.120.186 -伊拉克

被动DNS域

ns3 [,] mmfasi[。com ns4 [] mmfasi。com

调查结果摘要

没有在报告中提到的攻击时间范围内找到被动DNS数据,但是有针对mmfasi[.]的查询和响应对。com攻击者控制的名称服务器。除此之外,这个IP地址后面没有任何新内容。

额外的指标

没有一个

146.185.143.158 -伊拉克

被动DNS域

没有一个

调查结果摘要

在报告中提到的攻击时间范围内,找不到被动DNS数据。

额外的指标

没有一个

146.185.133.141利比亚

被动DNS域

ns3 [,] mmfasi[。com ns4 [] mmfasi。com

调查结果摘要

在报告中提到的攻击时间范围内,找不到被动DNS数据。然而,这是参与者控制的mmfasi的另一个托管点。com域名服务器。

额外的指标

没有一个

212.32.235.160 -伊拉克

被动DNS域

没有一个

调查结果摘要

报告中提到的这次攻击的时间框架没有被动式DNS数据,但在2019年期间有一些伊拉克域名符合nsa[.]gov[.]上的配置文件-所有域名。智商)网络。这些在本报告前面已经提到过,因此在此不再赘述。

额外的指标

没有一个

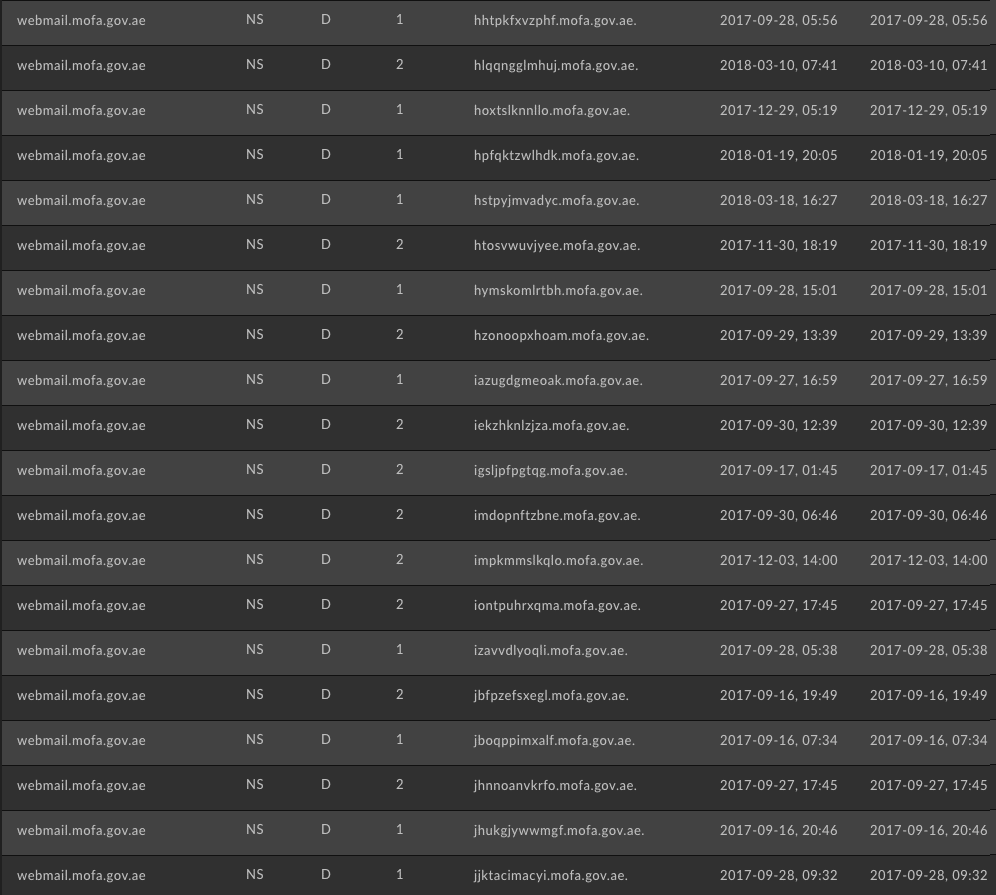

185.203.116.116 -阿联酋

被动DNS域

邮箱(。)遐差。gov ae(。)jcont[.]ae

调查结果摘要

的邮箱。遐差(。)政府。ae域名最初只是一个用来劫持阿联酋外交部网络邮件证书的中间人域名,但深入研究被动DNS会发现一些不同的东西。首先,这个域的不同之处在于它永远不会被重定向到另一个由参与者控制的命名服务器。相反,我们可以看到数据泄露或通过DNS发送的某种C2信号。在没有更多网络数据的情况下,要找出这里发生了什么几乎是不可能的,但是下面给出了报告时间范围内被动DNS中数千条记录的示例。

jcont[。ae域还避开了SeaTurtle攻击背后的通常模式,因为在攻击的时间段内,域的A记录本身没有被重定向到RedCluster VPS IP地址之外的NS劫持。

额外的指标

没有一个

95.179.150.92 -阿联酋

被动DNS域

邮箱(。)遐差。gov ae(。)

调查结果摘要

这个地址和上面的地址吻合,似乎是外交部的邮件登录被重定向到的另一个IP地址。

额外的指标

没有一个

174.138.0.113 -阿联酋

被动DNS域

nsd[。] ae邮件[]nsd。ae

调查结果摘要

这nsd[。ae域名在2019年注册失效,2018年底遭到攻击。这个很奇怪,因为在2013年到2019年的域名存在期间,我们能在该域名的A记录上找到的唯一被动DNS记录或主动DNS查找都指向上述IP地址。我们无法将此事件与其他西雅图袭击事件联系起来,因为NSD也不是在阿联酋注册的政府机构或现有公司。

额外的指标

没有一个

128.199.50.17 -阿联酋

被动DNS域

eft(。)efr声码器作为ae。

调查结果摘要

该域名也不在SeaTurtle报告中提到的其他ip的规范范围内。该域名属于一家高端汽车服务公司。乐动体育官网下载我们无法将此与其他来自被动DNS的西雅图攻击联系起来。

额外的指标

没有一个

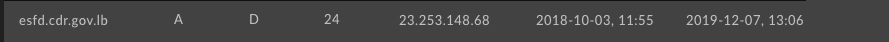

139.59.134.21美国,黎巴嫩

被动DNS域

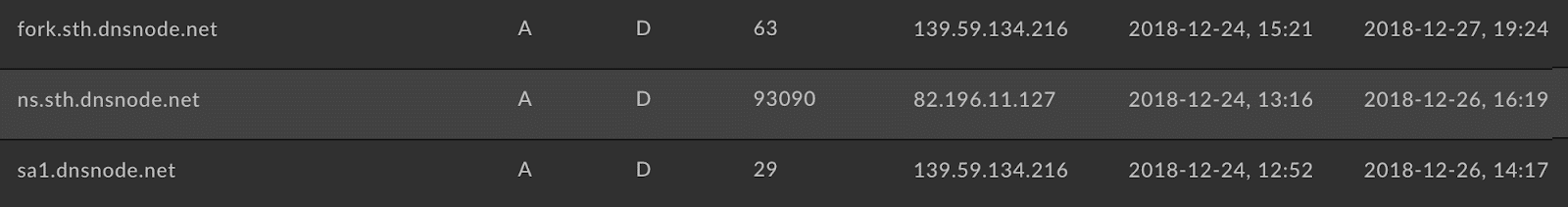

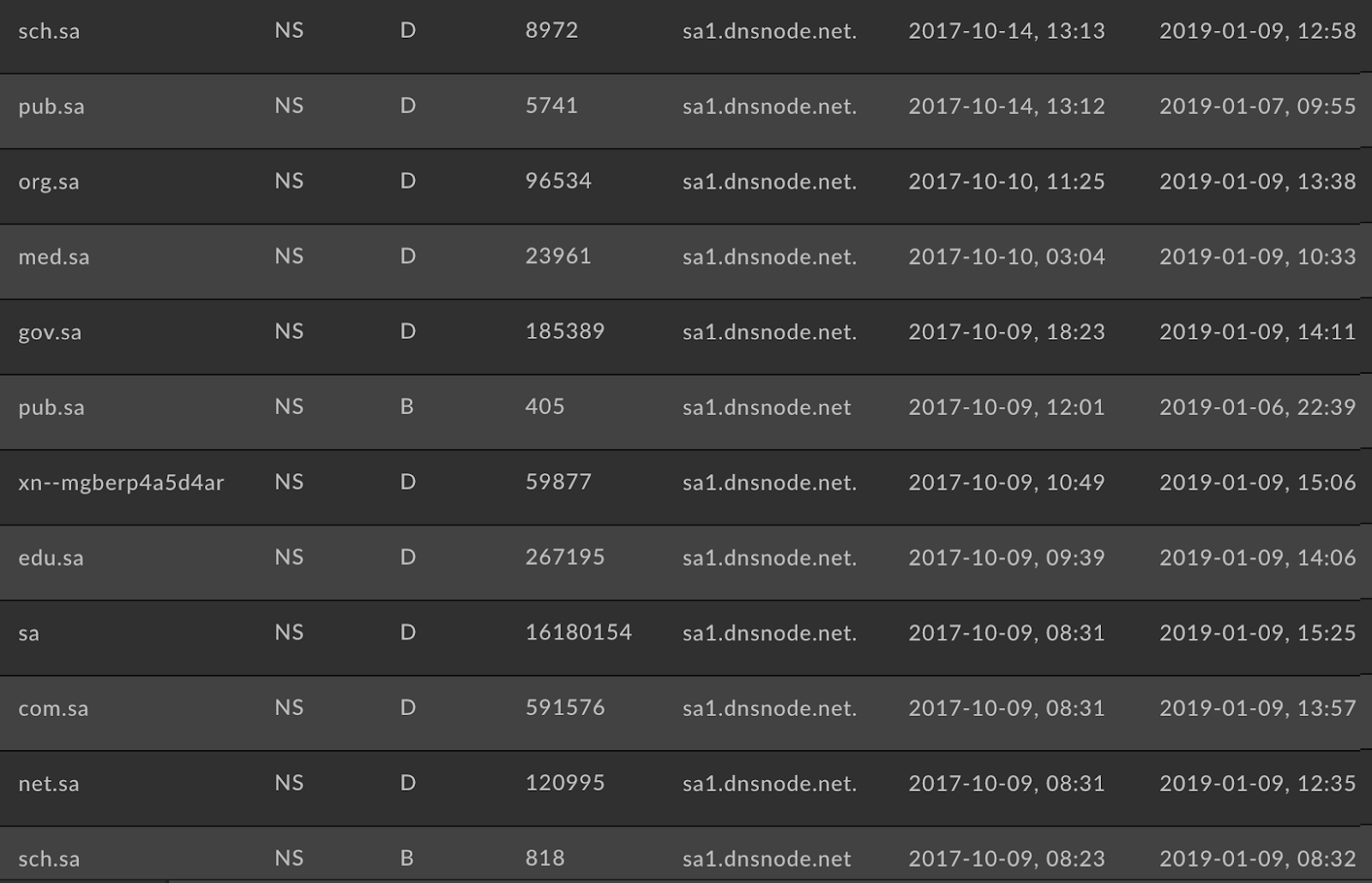

ns0 [] idm净[[,]。]磅ns1 [] isu净[[,]。) sa叉(。)…[,]dnsnode[。]净sa1 [] dnsnode。净

调查结果摘要

尽管我们无法在被动DNS中找到攻击美国域名的证据,但这里的黎巴嫩域名服务器ns0[.]idm[.]net[.]lb发生了有趣的变化。这个命名服务器被交换到列出的DigitalOcean地址,它很有趣,因为它管理1975个域的DNS。如果我们假设SeaTurtle的目标是政府机构,那么这些域名中有62个是政府域名。]磅域。通过在被动DNS中的每一个域,我们可以发现一些奇怪的情况,如域w1[.]state-security[.]gov[。的Linode地址,在攻击时间范围内指向45.33.91.165,bdl[.]gov[.]。lb指向RedCluster的IP地址185.205.210.23(该地址也包含较早的gov[.]。如域名劫持)或cdr[.]gov[。指向Rackspace的IP地址23.253.148.68。我们认为,这表明一些域名被劫持并被发送到中间人服务器一段时间。我们已经把那些我们能找到的作为附加指标。

至于sa1[.]dnsnode[。我们可以看到,它也被定向到相同的DigitalOcean服务器,该服务器是沙特阿拉伯ccTLD中所有。sa域的权威。叉子(。)…[,]dnsnode[。net服务器也被劫持了,它管理着所有的。tz坦桑尼亚ccTLD域。此外,它也是linux的命名服务器。伦敦互联网交易所。信任这些根名称服务器的域名数量之多,使得要查找哪些域名是中间人攻击的目标需要付出巨大的努力,但这确实表明,这些SeaTurtle攻击者能够在2018年至少很短的时间内接管这些权威服务器。从我们掌握的证据来看,这是迄今为止他们最令人印象深刻、最危险的接管。

最后,我们可以看到在同一时间帧ns[.]sth[.]dnsnode[。net服务器被指向另一个DigitalOcean地址82.196.11.127。这与之前托管mmfasi[的IP地址完全相同。. com的名称服务器是由SeaTurtle的幕后人员控制的。

额外的指标

45.33.91.165 185.205.210.23 23.253.148.68

45.77.137.65 -叙利亚,瑞典

被动DNS域

电子邮件(。)叙利亚电讯。] sy邮件[]叙利亚电讯(。)sy

调查结果摘要

叙利亚电信是叙利亚的移动网络提供商。这些电子邮件域遵循劫持名称服务器以提供中间人域的通常模式。攻击者控制的命名服务器使用的是intersecdns[。com服务器前面提到过。

额外的指标

没有一个

142.54.164.18 -叙利亚

被动DNS域

没有一个

调查结果摘要

我们无法在被动DNS中找到确认此攻击或使用此IP地址的任何域。

额外的指标

没有一个

199.247.17.221 -瑞典

被动DNS域

nsd [] cafax(。)

调查结果摘要

此域属于cafax -一家专门管理DNS,特别是DNSSEC的乐动体育官网下载公司。SeaTurtle背后的那些人很可能利用这个命名服务器攻击其他组织,比如Talos报告中提到的,他们进入第三供应商并禁用DNSSEC。在被动DNS中我们可以看到nsd[.]cafax[。se域指向Vultr VPS。正在查看国家安全局的记录。se域我们可以看到,2019年3月27日被动DNS首先记录了主命名服务器从ns[.]cafax[.]的切换。se to nsd[.]cafax[.]se。演员必须能够为nsd[.]cafax[添加A记录。由于一个妥协——很可能是在Cafax或其他DNS提供商——三天后(在被动DNS中记录),他们切换到在交叉DNS上使用他们控制的名称服务器。com域。

除了新增的nsd[.]cafax[。看起来Cafax之前可能使用了另一家DNS公司Frobbit来管理他们的DNS记录。乐动体育官网下载查看旧的NS记录,我们看到ns1[.]frobbit[。se和查看NS记录cafax[。我们再次看到Cafax域的NS再次指向ns1[.]frobbit[.]se。进一步观察被动DNS中的子域,我们可以看到,在2019年的一段时间内——在攻击期间——也指向了Linode服务器(45.56.92.19)。由于这与SeaTurtle背后的行为者的战术相匹配,我们可以在2019年的攻击中添加该IP地址作为额外的指标,截至撰写本文时,它仍然解析为该Linode地址。这可能是一个巧合,因为攻击者在活动中只使用过Linode一次。

额外的指标

45.56.92.19 ns1 [] frobbit(。)

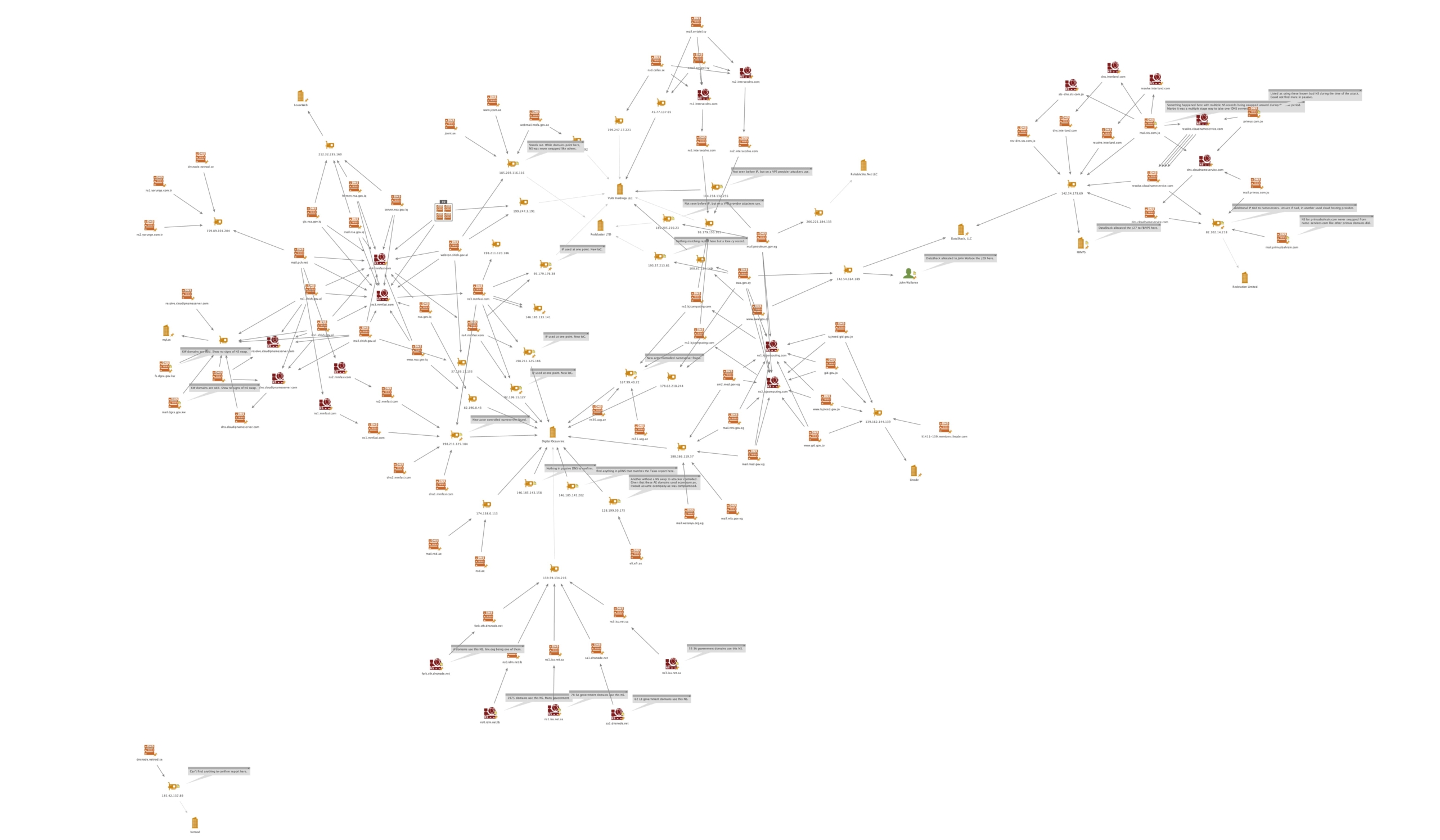

SeaTurtle地图

附加指标摘要

附加的参与者控制的命名服务器

dns [,] cloudipnameserver[。] com解决[,]cloudipnameserver[。com ns1 [,] mmfasi(。com ns2 [] mmfasi(。com ns3 [,] mmfasi(。com ns4 [] mmfasi(。煤炭地下气化技术]com ns30[]技术(。煤炭地下气化技术]ae ns31[]技术(。ae ns1 [,] frobbit[。] se ns1 [] cloudnamedns(。com ns2 [] cloudnamedns(。com dns [,] interland[。] com解决[,]interland[。com dns [,] cloudnameservice[。com解决[,]cloudnameservice。com

额外的中间人领域

fs(。)dgca。gov[。]千瓦edge1 [] dgca。gov[。)千瓦邮件(。)dgca。gov[。]千瓦dnsnode [] netnod(。)

新增IP地址

142.53.169.189 167.99.40.72 82.196.11.127 198.211.125.184 185.205.210.23 45.56.92.19 89.163.206.26 82.102.14.218

结论

截至本文撰写之时,SeaTurtle仍在有效地使用这些技术来攻击各种组织和政府团体。这种情况还会继续发生,因为这种技术仍然可行,这就是为什么学习如何使用这些指标并映射它们以生成更多数据点非常重要。从我们在这里所做的,我们可以看到有更多潜在的参与者控制的名称服务器被发现,并且在未来将会有更多,因为SeaTurtle背后的人一直在使用这种技术。随着它的有效性,其他模仿者也会效仿。

我们在DomainTools强烈建议引入MFA, DNSSEC和其他保护您的域,同时监控您的DNS的任何异常-特别是NS记录的变化。