交易所剥削及其对辩护者的启示

背景

2021年3月2日,微软发布了带外更新微软交换介绍四个被积极利用的漏洞:

- cve - 2021 - 26855: pre-authentication服务器端请求伪造(SSRF)漏洞,允许访问易受攻击的Exchange服务器。这一特定的漏洞,由研究人员在DEVCORE,也被称为ProxyLogon.

- cve - 2021 - 26857:一个特权升级漏洞,允许攻击者在执行代码时以SYSTEM的身份运行命令。

- cve - 2021 - 26858: Exchange中的认证后任意文件写入漏洞,允许攻击者将内容写入受害系统的任何可访问部分。

- cve - 2021 - 27065:另一个认证后任意文件写入漏洞。

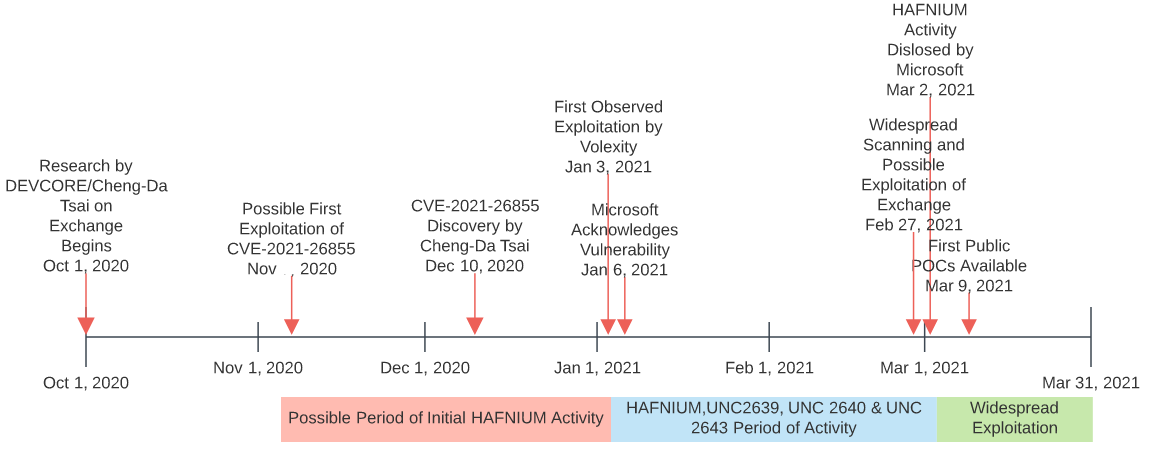

结合使用,这些漏洞允许远程访问公开的Microsoft Exchange实例,在特权级别执行后续代码,并能够在受害系统上建立持久性。DEVCORE研究于2020年10月开始,微软于2021年1月6日承认存在SSRF漏洞ProxyLogon。

配合微软发布的信息安全公司乐动体育官网下载Volexity发布了自己的报告从2021年1月3日开始,覆盖了利用这个被称为“交换掠夺者”(Operation Exchange Marauder)的利用链进行的入侵活动——有趣的是,这是在微软承认该漏洞的几天前。独立于微软和Volexity,FireEye也发布了报告自2021年1月以来的重叠开采活动,尽管他们的帖子没有提供确切的日期。

在2021年3月2日披露之后,多方报告了在发布之前的奇怪活动,并在随后不久大幅增加Exchange目标。最值得注意的是,几个实体报告普遍扫描从2021年2月27日至28日,在微软公布漏洞之前,对微软Exchange服务器进行了攻击。

此外,多个消息来源显示,尽管公开报告显示,跟踪活动中的最初剥削始于2021年1月,但此类活动可能可以追溯到2020年11月。考虑到来自DEVCORE的公共时间线表明研究和分析在2020年10月才开始,并在2020年12月发现了漏洞,在2020年底公开利用的可能性提出了许多问题,遗憾的是,目前的证据无法回答这些问题。

无论CVE-2021-26855是什么时候开始被公开利用的,根据在微软发布声明之前发现的扫描活动峰值和随后的活动,操作似乎在披露后迅速增加。在微软的声明和DEVCORE、Volexity和其他相关博客发布的几天内,各种公开的概念证明(POCs)出现了独立的研究人员而且安全公司2021年3月09日开始。如果不是之前的情况,CVE-2021-26855和攻击链中的相关漏洞的利用已经开始,以至于多个实体——从机会主义的国家支持的组织到可能的犯罪分子——正在积极地寻找并利用这些安全问题。

网站管理权限的有效载荷

无论恶意行为者是如何或何时知道Microsoft Exchange中的这些漏洞并开始使用它们的,至少到2021年3月9日为止,对手的行动保持相对静态:要么利用进程执行来收集系统信息,并将凭据和其他项目转储到内存中;或者利用开发链安装一个网站管理权限受害者交换实例。前者利用了许多公共的(甚至合法的)工具,例如ProcDump,约,Nishang.后者,虽然为webshell的安装和功能提供了许多操作的可能性,但在多个供应商中观察到的大多数实例反映了一个长期存在的、众所周知的、基本上公开可用的框架,因此脱颖而出:中国斩波器.

中国直升机网壳框架最早出现在2010年之前。自“中国Chopper”被发现以来,研究人员将该工具与各种实体的行动联系起来,从国家支持的间谍活动到网络犯罪分子。尽管历史上中国直升机的使用与位于中国的物理威胁有关,但随后的披露和广泛使用意味着,正如所指出的思科塔洛斯的研究人员,:

他说:“这种网络外壳随处可见,所以几乎任何威胁行为者都可以使用它。这也意味着,仅以China Chopper的存在作为一个指标,几乎不可能将攻击归咎于某个特定组织。”

虽然最初接触受害者的媒介包括利用四名受害者0天在2021年3月2日公布漏洞之前,该活动以部署一种广为人知的webshell功能而结束。因此,我们观察到入侵方法(技术上复杂且非公共的)和目标上的后续行动(使用广为人知的商品工具)之间存在显著的脱节。尽管最终判断对手的标准是他们的行动有多成功,而且与他们的技术复杂性相比,这次特别的行动似乎非常成功,但访问和防御能力之间的差异仍然令人好奇。

更重要的是,正如各种研究人员检查入侵数据在美国,与Exchange开发相关的中国Chopper部署并不统一。这些观察强烈表明不止一个对手—可能彼此独立地操作—与Exchange利用操作相关联。

关于归因的说明

最初的来自微软的报道指出,HAFNIUM是“国家资助的,在中国以外运作,基于观察到的受害者学、策略和程序”。而声明则说明了操作出而该实体被评估为“国家支持”,这句话的结构并没有明确宣称铪是中国国家指导的操作。然而,尽管微软的博客措辞非常谨慎,多个媒体报告很快与中国建立了直接联系。虽然这种联系当然是可能的,也没有被排除,但截至撰写本文时,还没有确凿的证据表明铪作业与中华人民共和国(PRC)有关。

然而,HAFNIUM远非唯一被评估针对这一漏洞的实体。独立的FireEye的报告显示至少三个集群-被称为《UNC2639》、《UNC2640》和《unc2643》-积极针对CVE-2021-26855,如果不是2021年1月以来完整的利用链,则至少针对CVE-2021-26855,不指定与任何已知威胁行为者或国家利益的链接。然而,凯文·曼迪亚随后发表了公开评论FireEye的首席执行官,向美联社表示,“两组中国政府支持的黑客……在尚未确定数量的系统上安装了被称为‘网络壳’的后门。”在撰写本文时,DomainTools不知道这是否是FireEye早期技术报告的修订版。

除了FireEye,多家安全公司还发现了多个利用这些漏洞的行为者。安全公司乐动体育官网下载红金丝雀注意到两个不同的星系团与铪行为分开,包括自2021年3月5日以来活跃的一种标记为蓝宝石鸽子的活动,以及其他根据有限证据无法聚类的活动。反病毒厂商ESET注意到令人震惊的10个独立群体针对交易所的遥测技术漏洞,包括与现有威胁集团重叠的9个案例和一个加密货币挖矿活动。

尽管除了微软和FireEye领导层的公开评论之外,没有任何一份报告将活动与中国联系起来,但值得注意的是,ESET分析中发现的几个组织此前都与中国资助的活动有关。这包括:

- 蜱虫,也称为青铜巴特勒.

- LuckyMouse,也被称为使者熊猫或APT27。

- 海中女神在一些分析中,它被评估为源自中国。

- “Winnti集团,虽然这是一个广泛的分类器这可能包括许多不同的实体。

- 印第安人队,也被称为Karma Panda和CactusPete.

- Mikroceen恰当的组,也称为邪恶的熊猫在一些分析中,被评估为源于中国。

虽然该报告表明与中国相关的实体与Exchange的利用活动有关,但ESET的分析和遥测显示,此类活动最早于2021年2月28日开始,大多数实体在微软公开发布之后开始利用。鉴于这些观察结果,尽管自披露以来,与中国有关的实体似乎在针对这组漏洞,但目前尚不清楚在2021年2月底之前,哪些实体在这么做。

最终,目前的证据只支持以下结论:

- CVE-2021-26855自2021年1月以来一直受到多个群体的积极开发,在此之前可能有一些开发活动。

- 自2021年2月27日以来,特别是在微软于2021年3月02日公开披露之后,多个额外实体投机地利用了这些漏洞,作为多个独立行动的一部分。

- 虽然与交易所利用活动有关的若干实体以前曾与中国指导或赞助的业务有关,但也有多个其他实体参与其中。

- 在撰写本文时,针对这些漏洞的初始群体(包括铪和火眼UNC集群)的精确识别和来源仍然无法获得。

网络检测的可能性

要减轻微软披露的漏洞,最好的建议是应用相关补丁。然而,考虑到对手武器化这些漏洞的速度,以及这些漏洞被积极利用时的长时间预披露,许多组织可能需要转向响应和补救活动,以对抗现有的入侵。红色的金丝雀而且微软为基于主机的检测、分析和恢复提供了出色的指导。本文的其余部分将重点介绍防御者可用的特定于网络的方法。

在撰写本文时,几乎所有已识别的对手后利用活动实例都与webshell部署有关。在打补丁之前,一个可能简单的缓解策略是消除通过HTTPS从internet直接访问Exchange,这是远程利用的必要条件。虽然这将限制对Outlook Web Access (OWA)等服务的可访问性,但可以通过虚拟专用网络(VPN)或类似的门户提供此类服务,以减少攻击面。

尽管强烈建议,但捍卫者也必须认识到,这是一个减少威胁的步骤,而不是消除威胁。鉴于Exchange既可以作为情报收集的来源,也可以作为在受害网络中进行支点的有效方式,防御者应该预料到精明的攻击者可能会在入侵后利用内部的、脆弱的Exchange部署。因此,要消除这种入侵操作,最终需要打补丁,同时建议对webshell进行监视和防御,以应对这种事件以及未来的安全问题。

webshell是一个难以解决的安全问题,因为它们利用了安装它们的服务器的固有特性,通过HTTP或HTTPS侦听和接受远程通信。对于必须保持可访问性的服务,简单地阻止这些服务和相关的连接是不可行的。然而,通过网络安全监控(NSM)和类似的做法,防御者保留了几种可能的方法来检测这种活动。

对于具有已知特定功能(如Exchange OWA)的外部可访问服务器,NSM查找奇怪的、不寻常的或仅仅是新的统一资源标识符(uri)可以提醒防御者潜在的webshell。在这种情况下,可以监视一个服务器,它应该只接受到少数狭窄定义的资源的流量(例如到达可访问的OWA资源的URI),以检测网络流量中新的、不寻常的URI。识别到不同URI的成功通信至少会揭示错误配置或潜在的不安全服务,最坏的情况下可以识别攻击者设置的功能。

另一种NSM的可能性侧重于后续的横向移动或从Exchange(或其他)服务器上的初始访问扩展。典型的服务器功能将指示接收和响应大量流量,但通常不会在网络中启动到客户机的连接。如果入侵者希望超越其初始访问点,则需要转移到其他主机。识别来自服务器的异常流量可以表明一个潜在的受损主机和入侵者试图深入受害网络。

最后,对服务器源流量的快速富集和分析可能能够识别可疑或异常连接。虽然这种方法对于为一般公共访问设计的服务(如web服务器)不是特别有用,但对于更受限制的项目(如邮件服务),这种方法可能相当有效。根据范围和地理范围,组织可以识别典型的源自治系统编号(asn)或Internet服务提供商(isp)进行合法连接。使用此列表作为基线,防御者可以监视来自新的或唯一的asn、isp或主机提供商的连接。例如,在Exchange利用活动的情况下,多个供应商报告使用了来自DigitalOcean等提供商的虚拟专用服务器(vps)(参见附录)。与来自典型的合法用户活动的流量相比,从VPS节点识别到Exchange服务器或类似服务的流量可能是异常的。

总的来说,可见性和信息丰富的结合可以应用于更深入地了解网络流量和外部连接,同时潜在地揭示恶意行为,如webshell安装或通信。辩护者被提醒,上述方法在范围或适用性上都不是通用的,并且需要将测试、基线和类似的评估结合起来,以避免实现可能导致严重假阳性的检测或警报逻辑。

结论

对于使用该软件的各种组织来说,Microsoft Exchange开发的快速扩展非常令人担忧。从2021年1月开始(可能更早),随着越来越多的威胁了解到并开发或获得利用代码的权限,活动从2月下旬开始爆发。基于这种活动的迅速扩大,威胁归因和类似的评估即使不是不可能也会很困难,特别是在公共POCs可广泛使用的情况下。

虽然令人担忧,但在这种情况下,辩护人并非完全没有追索权。可以结合使用及时的补丁、攻击面减少和环境中的主动威胁搜索来降低入侵的可能性,并识别已经发生的潜在漏洞。尽管肯定不容易,但考虑到Exchange开发的规模和快速扩展,强烈鼓励运行此类软件的组织进入响应和恢复模式,因为越来越多的威胁正在迅速颠覆任何可访问的系统。

附录:与开发活动相关的基础设施

| 知识产权 | ISP | 位置 | 函数 | 源 | 演员 |

|---|---|---|---|---|---|

| 219年103.77.192(。) | 多字节信息技术有限公司 | 香港 | 利用源 | Volexity | 铪 |

| 110年104.140.114(。) | Eonix | 我们 | 利用源 | Volexity | 铪 |

| 97年104.248.49(。) | DigitalOcean | 我们 | 利用源 | 各种各样的 | N/A |

| 110年104.250.191(。) | PERFORMIVE | 我们 | 利用源 | Volexity | 铪 |

| 108.61.246 [] 56 | Choopa | 摩根大通 | 利用源 | Volexity | 铪 |

| 71年112.66.255(。) | 中国的 | CN | 利用源 | 各种各样的 | N/A |

| 239年139.59.56(。) | DigitalOcean | 在 | 利用源 | 各种各样的 | N/A |

| 163年149.28.14(。) | Choopa | 我们 | 利用源 | Volexity | 铪 |

| 198年157.230.221(。) | DigitalOcean | 我们 | 利用源 | Volexity | 铪 |

| 207年161.35.1(。) | DigitalOcean | 我们 | 利用源 | 各种各样的 | N/A |

| 225年161.35.1(。) | DigitalOcean | 我们 | 利用源 | 各种各样的 | N/A |

| 161.35.45。41 | DigitalOcean | GB | 利用源,扫描 | 瑞士CERT Rapid7 | N/A |

| 161.35.51。41 | DigitalOcean | 我们 | 利用源 | 各种各样的 | N/A |

| 161.35.76。1 | DigitalOcean | 德 | 利用源 | 各种各样的 | N/A |

| 116年165.232.154(。) | DigitalOcean | 我们 | 利用扫描 | FireEye, Rapid7 | UNC2639 |

| 251年167.99.168(。) | DigitalOcean | 我们 | 利用源 | Volexity | 铪 |

| 167.99.239。29 | DigitalOcean | 我们 | 利用源 | 各种各样的 | N/A |

| 105年182.18.152(。) | ctrl数据中心有限公司 | 在 | 未知的 | FireEye | UNC2639 |

| 72年185.250.151(。) | 创新它 | 我们 | 利用源 | Volexity | 铪 |

| 201年188.166.162(。) | DigitalOcean | 德 | 利用源 | 各种各样的 | N/A |

| 169年192.81.208(。) | DigitalOcean | 我们 | 利用源 | Volexity | 铪 |

| 194.87.69 [] 35 | LLC Baxet | 俄文 | 网站管理权限C2 | Rapid7 | N/A |

| 66年203.160.69(。) | 中国联通 | 香港 | 利用源 | Volexity | 铪 |

| 146年211.56.98(。) | 韩国电信公司 | 基米-雷克南 | 利用源 | Volexity | 铪 |

| 175年45.77.252(。) | Choopa | SG | 利用源 | 各种各样的 | N/A |

| 5.2.69。14 | 基础设施集团 | 问 | 利用源 | 各种各样的 | N/A |

| 5.254.43。18 | Voxility | 我们 | 利用源 | Volexity | 铪 |

| 169年77.61.36(。) | KPN | 问 | 利用源 | 各种各样的 | N/A |

| 81年80.92.205(。) | 创新它 | 我们 | 利用源 | Volexity | 铪 |

| 116年86.105.18(。) | WorldStream | 问 | 未知的 | FireEye | UNC2643 |

| 89.34.111。11 | 23日媒体 | 德 | 未知的 | FireEye | UNC2643 |

| 91.192.103 43(。) | 数据源 | CH | 利用源 | 各种各样的 | N/A |